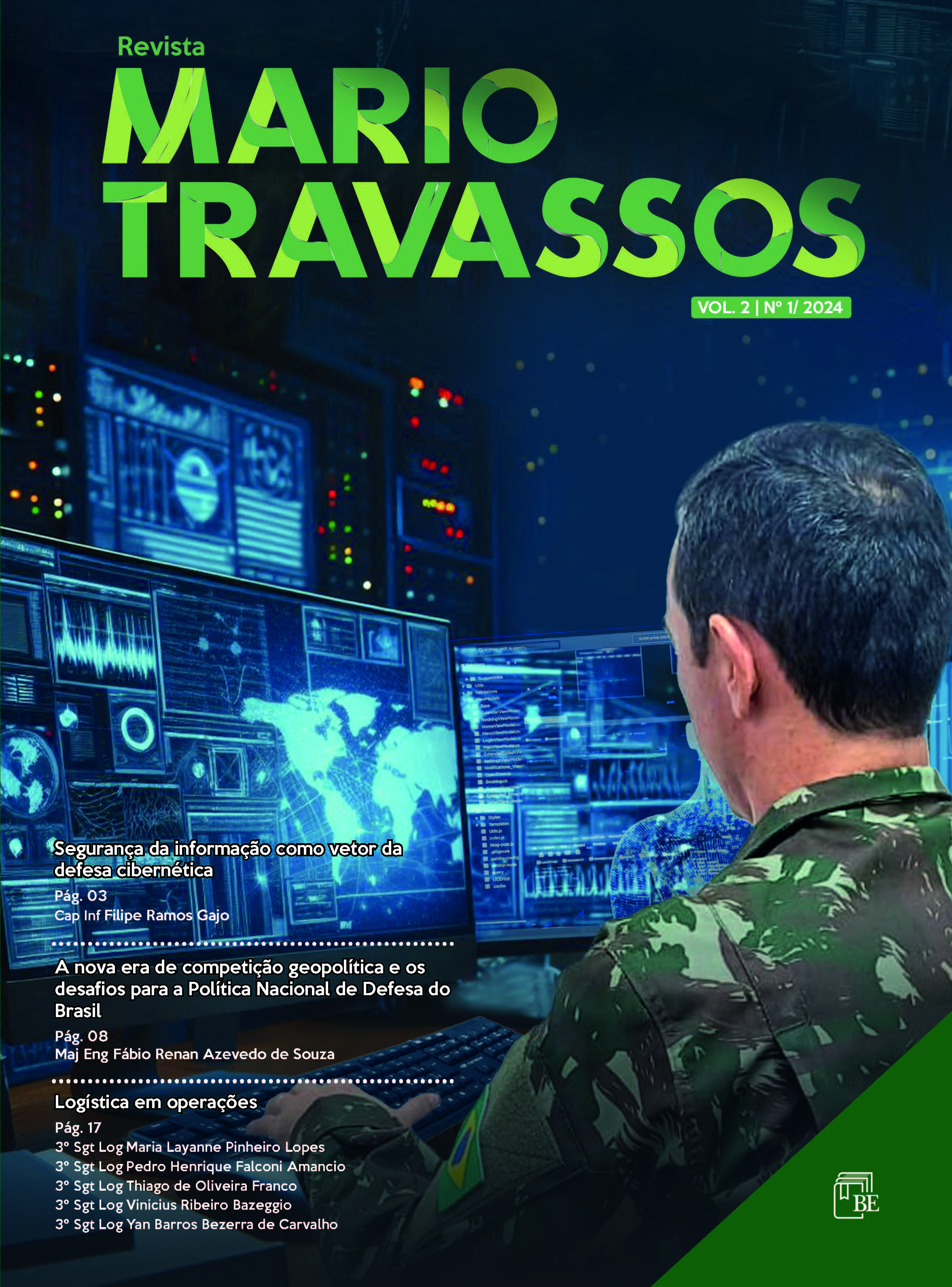

Segurança da informação como vetor da defesa cibernética

Downloads

Referências

ANDRADE, Juliana. Cibersegurança: entenda os perigos do ambiente digital. Disponível em: https://forbes.com.

br/forbes-tech/2020/11/ciberseguranca-entenda-os-perigos-do-ambiente-digital/. Acesso em: 22 jun 2023.

ARAÚJO LISBOA, Cícero; ZIEBELL DE OLIVEIRA, Guilherme. O Conceito de dissuasão cibernética: relevância

e possibilidades. Oasis n° 35, p. 53-78, maio 2022.

BATISTELLA, Carla. Confi dencialidade, Integridade e Disponibilidade (CID). Disponível em:

Integridade e Disponibilidade (CID) – (certifi quei.com.br)>. Acesso em: 23 jun 2023.

BRASIL. Cartilha de gestão de segurança da informação. Gabinete de Segurança Institucional, Brasília, DF, 21

dez 2022.

BRASIL. Decreto nº 6.703, de 18 de dezembro de 2008. Aprova a Estratégia Nacional de Defesa, e dá outras providências.

Diário Ofi cial da União, Brasília, DF, 19 dez 2008. Seção 1, p. 4.

BRASIL. Decreto nº 9.637 de 26 de dezembro de 2018. Institui a Política Nacional de Segurança da Informação.

Diário Ofi cial da União, Brasília, DF, 27 dez 2018.

BRASIL. Diretriz Ministerial nº 0014, de 9 de novembro de 2009. Dispõe sobre a integração e coordenação dos

setores estratégicos da defesa. Ministério da Defesa, Brasília, DF, 9 nov 2009.

BRASIL. Ministério da Defesa. MD31-M-08: Doutrina Militar de Defesa Cibernética. 1. ed. Brasília, DF, 2014.

CASSIANI, Arthur Gonçalves et al. O Papel da Defesa Nacional em Casos de Ataques Cibernéticos: Uma Análise

sobre a Necessidade de Protocolo(s) de Prevenção e Atuação. Disponível em: <https://www.gov.br/defesa/pt-br/

arquivos/ensino_e_pesquisa/defesa_academia/cadn/artigos/xvi_cadn/oa_papela_daa_defesaa_nacionala_ema_casosa_

dea_ataquesa_ciberneticosa_umaa_analisea_sobrea_aa_necessidadea_dea_protocolos.pdf>Acesso

em: 20 jun 2023.

CNN. Uso de celulares revelou localização para ataque que matou dezenas de soldados russos. Disponível em:

. Acesso em: 22 jun 2023.

DA SILVA, Washington Rodrigues; NOGUEIRA, Jorge Madeira. Ataques cibernéticos e medidas governamentais

para combatê-los. Revista O Comunicante. Brasília, v. 9, nº 1, p. 43-57, 2019.

DEBUSMANN, Bernd. Como um militar de baixa patente de 21 anos conseguiu acesso a documentos ‘ultrassecretos’

dos EUA. Disponível em:

‘ultrassecretos’ dos EUA- BBC News Brasil>. Acesso em: 24 jun 2023.

FEDERAL BUREAU OF INVESTIGATION (FBI). What we investigate: Cyber Crime. U.S. Government, U.S.

Departament of Justice. 2018. Disponível em:<https://www.fbi.gov/investigate/cyber>. Acesso em: 24 jun 2023.

FORTINET. Brasil é o segundo país que mais sofre ataques cibernéticos na América Latina. Disponível em:

< Brasil é o segundo país que mais sofre ataques cibernéticos na América Latina | Fortinet> Acesso em: 22 jun 2023.

G1. Megavazamento de dados de 223 milhões de brasileiros: o que se sabe e o que falta saber. Disponível em:

com)>. Acesso em: 24 jun 2023.

IBM. O que é engenharia social?. Disponível em: <https://www.ibm.com/br- pt/topics/social-engineering> Acesso

em: 23 jun 2023.

KASPERSKY. Engenharia social – defi nição. Disponível em: < https://www.kaspersky.com.br/resource-center/

defi nitions/what-is-social-engineering> Acesso em: 23 jun 2023a.

KASPERSKY. O que é spear phishing?. Disponível em: <https://www.kaspersky.com.br/resource-center/defi nitions/

spear-phishing> Acesso em: 23 jun 2023b.

KLUSAITÈ, Laura. O que é um ataque cibernético? Disponível em: <https://nordvpn.com/pt-br/

blog/o-que-e-ataque-cibernetico/> Acesso em: 22 jun 2023.

SINGER, Peter Warren; FRIEDMAN, Allan. Cybersecurity and cyberwar: what everyone needs to know. 2014.

Segurança e Guerra cibernéticas: o que todos precisam saber. Tradutor Geraldo Alves Portilho Junior. Rio de Janeiro:

Biblioteca do Exército Editora, 2017.

SHRM. The Weakest Link in Cybersecurity. Disponível em: .

Acesso em 23 jun 2023.

SOLDATELI, Fernanda Lopes. Não é vazamento! Dados militares são esquecidos em dispositivos. Disponível

em: https://olhardigital.com.br/2022/12/27/seguranca/nao-e-vazamento-dados-militares-sao-esquecidos-em-dispositivos/. Acesso em: 23 jun 2023.